Hash è una crittografia?

Tecnica di formattazione che trasforma irreversibilmente i dati in una stringa di caratteri a lunghezza fissa. Pertanto, non è possibile decrittografare un hash e ottenere i dati originali.

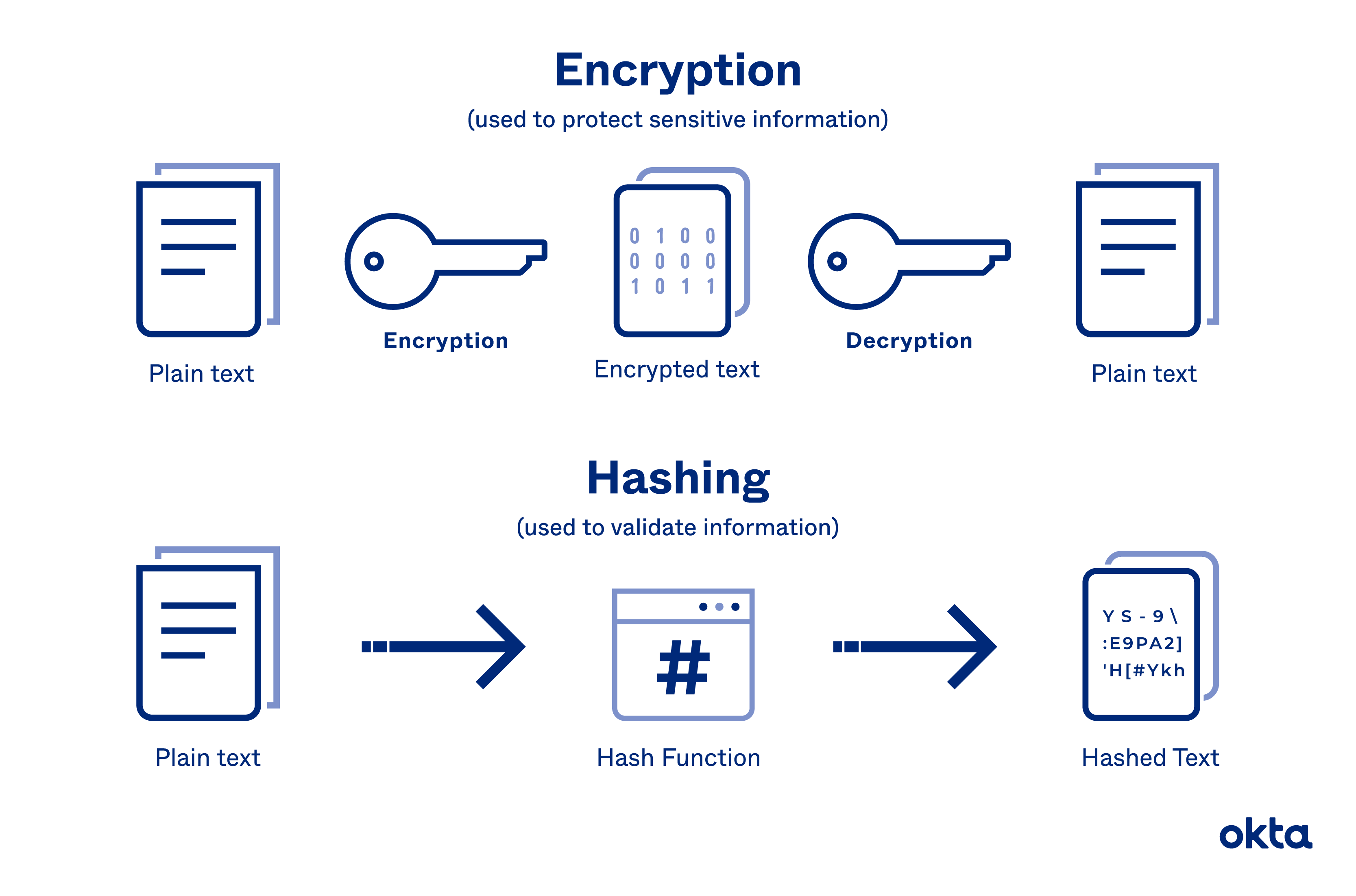

Inoltre, ci sono diverse differenze chiave tra hashing e crittografia:

1. Scopo: l’hashing viene utilizzato principalmente per la verifica dell’integrità dei dati, mentre la crittografia viene utilizzata per la riservatezza dei dati.

2. Reversibilità: hashing è un processo a senso unico, il che significa che non può essere invertito, mentre la crittografia è un processo a due vie che può essere decrittografato.

3. Usabilità: l’hashing viene utilizzato per archiviare le password in modo sicuro convertendole in valori di hash, mentre la crittografia viene utilizzata per proteggere i dati sensibili durante la trasmissione o l’archiviazione.

4. Algoritmo: gli algoritmi di hashing, come MD5 o SHA-256, sono progettati per essere veloci e fornire un output unico per ogni input. Gli algoritmi di crittografia, come AES o RSA, sono progettati per essere sicuri e fornire trasformazioni reversibili.

Nel complesso, mentre hashing e crittografia sono entrambi strumenti importanti nella sicurezza delle informazioni, servono a scopi diversi e hanno caratteristiche distinte.

Ora, passiamo alle 15 domande uniche:

1. Perché hashing non è considerato la crittografia?

L’hashing non è considerato la crittografia perché è un processo a senso unico che non può essere invertito. A differenza della crittografia, che consente la decrittografia e il recupero dei dati originali, hashing fornisce solo una rappresentazione unica e irreversibile dell’input.

2. È una specie di crittografia a senso unico?

Sì, hashing può essere considerato una forma di crittografia a senso unico. Prende i dati di input e li trasforma in un formato illeggibile, noto come valore hash. Tuttavia, a differenza della tradizionale crittografia a due vie, l’hashing non può essere invertito per ottenere i dati originali.

3. È un tipo di crittografia?

Sì, hashing cade sotto il campo della crittografia. È una tecnica crittografica utilizzata per trasformare i dati in una stringa a lunghezza fissa, garantendo l’integrità dei dati.

4. Cos’è hash quindi crittografare?

Hash e crittografo si riferiscono a due diversi processi. L’hashing comporta la trasformazione dei dati in una stringa univoca e a lunghezza fissa, mentre la crittografia comporta la conversione dei dati in un formato rimescolato che può essere decrittografato ai dati originali utilizzando una chiave.

5. È la crittografia o hashing AES?

AES (Advanced Encryption Standard) è un algoritmo di crittografia simmetrico utilizzato per proteggere i dati sensibili. Non è un algoritmo di hashing. La crittografia AES fornisce una trasformazione reversibile, mentre hashing è irreversibile.

6. È più sicuro della crittografia?

L’hashing e la crittografia servono a scopi diversi e non possono essere confrontati direttamente in termini di sicurezza. L’hashing viene utilizzato principalmente per l’integrità dei dati, mentre la crittografia viene utilizzata per la riservatezza. Tuttavia, entrambi sono componenti cruciali di una strategia di sicurezza globale.

7. È possibile decrittografare un hash?

No, non è possibile decrittografare un hash. Hashing è un processo a senso unico che trasforma irreversibilmente i dati. Lo scopo di hashing è verificare l’integrità dei dati, non di recuperare i dati originali.

8. In che modo hashing garantisce l’integrità dei dati?

Hashing garantisce l’integrità dei dati generando un valore di hash unico per ogni input. Se i dati di input vengono modificati in alcun modo, il valore hash risultante sarà diverso. Confrontando il valore di hash originale con il valore hash ricalcolato, si può determinare se i dati sono stati manomessi con.

9. Possono due input diversi produrre lo stesso valore di hash?

Sebbene teoricamente possibile, è altamente improbabile che due input diversi producano lo stesso valore di hash. Gli algoritmi di hashing sono progettati per ridurre al minimo la possibilità di collisioni, in cui input diversi producono lo stesso hash. Tuttavia, la possibilità di collisioni esiste e può essere sfruttata in determinati scenari.

10. I valori di hash possono essere richiamati ai dati originali senza l’input originale?

No, i valori di hash non possono essere richiamati ai dati originali senza l’input originale. L’hashing è un processo a senso unico che oscura intenzionalmente i dati originali, rendendo praticamente impossibile recuperare l’ingresso originale esclusivamente dal valore hash.

11. Qual è lo scopo di aggiungere un valore salato a un hash?

L’aggiunta di un valore salato a un hash aggiunge un ulteriore livello di sicurezza introducendo ulteriore casualità al processo di hashing. Il valore del sale è una stringa unica e casuale che viene concatenata con i dati originali prima dell’hashing. Ciò impedisce attacchi di hash precomputati e aumenta la complessità di formare il brouto l’input originale.

12. Sono tutti algoritmi di hash ugualmente sicuri?

No, non tutti gli algoritmi di hashing sono ugualmente sicuri. Alcuni algoritmi più vecchi, come MD5 e SHA-1, hanno conosciuto vulnerabilità e non sono più considerati sicuri per la maggior parte delle applicazioni. Si consiglia di utilizzare algoritmi più moderni e sicuri, come SHA-256 o BCRYPT, per informazioni sensibili a hashing.

13. L’hashing può essere utilizzato per scopi di crittografia?

L’hashing non dovrebbe essere utilizzato per scopi di crittografia. L’hashing è un processo a senso unico che non può essere invertito, rendendo inadatto gli scenari di crittografia e decrittografia. Gli algoritmi di crittografia, come AES o RSA, dovrebbero essere utilizzati per proteggere i dati sensibili.

14. Quali sono gli usi comuni di hashing?

Usi comuni di hashing includono l’archiviazione di password, la verifica dell’integrità dei dati, le firme digitali e i checksum di generazione per la verifica dei file. L’hashing viene utilizzato anche in varie applicazioni come la tecnologia blockchain e la deduplicazione dei dati.

15. È possibile generare lo stesso valore di hash per ingressi diversi?

Sebbene statisticamente improbabile, è possibile che due input diversi producano lo stesso valore di hash. Questo è noto come una collisione e può verificarsi con determinati algoritmi di hashing. Tuttavia, gli algoritmi di hashing moderni sono progettati per ridurre al minimo la possibilità di collisioni a una probabilità estremamente bassa.

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È la crittografia o la codifica hash

Riepilogo. Codifica: trasformazione reversibile del formato di dati, utilizzata per preservare l’usabilità dei dati. Hashing: un riepilogo a senso unico dei dati che non possono essere invertiti e vengono utilizzati per convalidare l’integrità dei dati. Crittografia: codifica sicura dei dati utilizzati per proteggere la riservatezza dei dati.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Perché hashing non è considerato la crittografia

Poiché la crittografia è a due vie, i dati possono essere decrittografati, quindi è di nuovo leggibile. L’hashing, d’altra parte, è a senso unico, il che significa che il testo in chiaro viene rimescolato in un digest unico, attraverso l’uso di un sale, che non può essere decrittografato.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È una specie di crittografia a senso unico

In parole povere, una funzione hash rimprovera i dati per crittarli, rendendole illeggibile senza chiavi speciali o tecniche di hacking difficili. Mentre ci sono molti tipi di crittografia a due vie, le funzioni di hash sono una crittografia a senso unico, il che li rende ancora più difficili codici per rompere.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È un tipo di crittografia

Hashing è una tecnica crittografica che trasforma qualsiasi forma di dati in una speciale stringa di testo. Per ogni dato input, esiste un output deterministico. Quando metti un testo in chiaro in un algoritmo di hashing in termini più semplici, ottieni lo stesso risultato.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cos’è hash quindi crittografare

L’idea è di crittografare alcune informazioni, in questo caso, un hash che, se decrittografato, può essere verificato per essere corretto. Il valore di hash può essere utilizzato per verificare che le informazioni decrittografate siano in realtà le informazioni crittografate.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È la crittografia o hashing AES

AES-Hash è una funzione hash sicura, il che significa che prende una stringa bit arbitraria come input e restituisce una stringa di lunghezza fissa (in questo caso, 256 bit) come output. Qualsiasi alterazione dell’input dovrebbe guarnire completamente l’uscita.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È più sicuro della crittografia

Hashing vs crittografia

Hashing e crittografia forniscono entrambi modi per proteggere i dati sensibili. Tuttavia, in quasi tutte le circostanze, le password dovrebbero essere hash, non crittografate. L’hashing è una funzione a senso unico (i.e., è impossibile "decritto" un hash e ottenere il valore in chiaro originale).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È possibile decrittografare un hash

Gli hash non possono essere decrittografati perché non sono crittografati. Sebbene l’output di una funzione hash sia spesso simile all’output di una funzione di crittografia, hashing è in realtà una forma estremamente perdita di compressione dei dati.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che viene prima crittografia o hashing

L’idea è di crittografare alcune informazioni, in questo caso, un hash che, se decrittografato, può essere verificato per essere corretto. Il valore di hash può essere utilizzato per verificare che le informazioni decrittografate siano in realtà le informazioni crittografate.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È più sicuro della crittografia

Hashing e crittografia forniscono entrambi modi per proteggere i dati sensibili. Tuttavia, in quasi tutte le circostanze, le password dovrebbero essere hash, non crittografate. L’hashing è una funzione a senso unico (i.e., è impossibile "decritto" un hash e ottenere il valore in chiaro originale). L’hashing è appropriato per la convalida delle password.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 3 tipi di hashing

Tipi di hashing in hashing di dati di dati / concavo separato / indirizzamento chiuso.Hashing chiuso / indirizzamento aperto.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Perché hash prima di crittografare

Hashing e crittografia sono le due operazioni più importanti e fondamentali di un sistema informatico. Entrambe queste tecniche cambiano i dati grezzi in un formato diverso. L’hashing su un testo di input fornisce un valore di hash, mentre la crittografia trasforma i dati in testo cifrato.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Puoi decrittografare un hash

Gli hash non possono essere decrittografati perché non sono crittografati. Sebbene l’output di una funzione hash sia spesso simile all’output di una funzione di crittografia, hashing è in realtà una forma estremamente perdita di compressione dei dati.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Gli eventi possono essere usati come hash

AES-Hash è una funzione hash sicura, il che significa che prende una stringa bit arbitraria come input e restituisce una stringa di lunghezza fissa (in questo caso, 256 bit) come output.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È la crittografia simmetrica di hashing

Non c’è uso delle chiavi nell’hashing. La crittografia è eseguita con l’aiuto delle chiavi. In caso di crittografia simmetrica, vengono utilizzate solo le chiavi pubbliche. Nella crittografia asimmetrica, vengono utilizzate sia le chiavi pubbliche che quelle private.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] A cosa non va bene

L’hashing non è utile per le applicazioni in cui sono consentiti più record con lo stesso valore chiave. L’hashing non è un buon metodo per rispondere alle ricerche di intervallo. In altre parole, non possiamo facilmente trovare tutti i record (se presenti) i cui valori chiave rientrano in un determinato intervallo.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Può essere rotto un hash

Il cracking di hash è una tecnica utilizzata dai tester di penetrazione per recuperare le password di testo in chiaro dalle loro forme crittografate o hash. Gli hash sono funzioni a senso unico che trasformano qualsiasi input in un output a lunghezza fissa, rendendo difficile invertire il processo.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Puoi hackerare un hash

Se un sistema utilizza un algoritmo correttamente progettato per creare una password hash, le possibilità di hacking sono estremamente basse. Tuttavia, quando un hacker ruba le password di hash in un database, può invertire invertire gli hash per ottenere le password reali utilizzando un database di parole che pensano potrebbero essere la password.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è lo scopo di hashing

Quindi, qui, hashing viene utilizzato per indicizzare e recuperare informazioni da un database perché aiuta ad accelerare il processo; È molto più facile trovare un oggetto che utilizza la sua chiave hash più breve del suo valore originale.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cosa sta hashing in crittografia

Una funzione hash crittografica è una funzione matematica utilizzata nella crittografia. Le funzioni tipiche di hash prendono input di lunghezze variabili per restituire output di una lunghezza fissa. Una funzione hash crittografica combina le capacità di passaggio dei messaggi delle funzioni hash con le proprietà di sicurezza.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la differenza tra un hash e una cifratura

Per riassumere ordinatamente, una cifra è un’operazione a due vie, mentre l’hashing è un’operazione a senso unico, vale a dire che hashing un messaggio rimuove la possibilità di decrittarlo. Sebbene ciò possa sembrare inizialmente controproducente, presenta molti vantaggi quando si tratta di riservatezza e integrità dei dati.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la differenza tra hash e cifratura

La crittografia trasforma il testo semplice in testo cifrato, il che è illeggibile, ma puoi decrittarlo con una chiave pertinente. Hashing scava un testo semplice in un’unità hash codificata univoca, che non può essere ripristinata in una forma leggibile.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è lo scopo principale dell’hashing

Hashing aiuta a crittografare e decrittografare le firme digitali, che sono algoritmi matematici utilizzati per convalidare regolarmente l’autenticità e l’integrità di un documento o un messaggio digitale. Le funzioni di hash trasformano la firma digitale prima del valore di hash e la firma viene inviata al ricevitore.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto tempo ci vuole per rompere un hash

Cracking password hash

Utilizzando attacchi di forza bruta, una scheda grafica di consumo di fascia alta può rompere password complesse a 8 caratteri crittografate da MD5 in 5 ore. Per password semplici che contengono solo numeri o lettere minuscole, i risultati erano quasi istantanei.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] In che modo gli hacker rompono gli hash

Gli hacker potrebbero ottenere gli hash password dal server su cui sono archiviati in diversi modi. Questi includono attraverso impiegati scontenti, iniezioni di SQL e una serie di altri attacchi. Se l’organizzazione ha una buona sicurezza o scarsa sicurezza, la possibilità che gli hash della password vengano rubati.

[/WPREMARK]