Cos’è Flood IP?

Riepilogo dell’articolo:

Una popolare attacco di negazione del servizio è l’attacco di inondazione IP, in cui un server pubblico è inondato di richieste di connessione da indirizzi IP di origine non validi o inesistenti, con l’intenzione di negare l’accesso legittimo dal completamento. Per disattivare il rilevamento delle inondazioni IP, è possibile disabilitarlo nella pagina delle impostazioni del firewall. Il comando ping alluvione può essere utilizzato per testare le prestazioni della rete in carico pesante inviando un gran numero di pacchetti il più rapidamente possibile. Un attacco di alluvione ping è un attacco di negazione del servizio in cui l’attaccante sopraffatta il dispositivo mirato con i pacchetti di eco-recupero ICMP, facendolo diventare inaccessibile al traffico normale. È meglio evitare di abilitare il rilevamento delle inondazioni IP e garantire che le impostazioni di sicurezza del router siano accurate. Se qualcuno attacca il tuo IP, può usarlo per cogliere informazioni preziose e potenzialmente hackerare il tuo dispositivo o rubare la tua identità. Avere una perdita IP non deve essere preoccupante, poiché tutto ciò che devi fare è cambiare il tuo indirizzo IP per risolvere il problema. L’alluvione del ping è considerata illegale in quanto prevede l’invio di pacchetti di richieste di eco ICMP di ping in grandi quantità al computer o alla rete di destinazione. Gli attacchi di alluvione del ping sono una forma di attacco DDoS in cui il dispositivo destinatario è inondato di richieste di eco ICMP. I termini “alluvione ping” e “ICMP Flood” sono spesso usati in modo intercambiabile per descrivere questo tipo di attacco.

Domande e risposte:

1. Cos’è l’attacco di alluvione IP?

Un popolare attacco di negazione del servizio è quello di inondare un server pubblico con richieste di connessione da indirizzi IP di origine non valida o inesistente. L’intento di questo attacco è quello di utilizzare gli slot disponibili per le richieste di connessione e quindi negare l’accesso legittimo dal completamento.

2. Come faccio a disattivare le inondazioni IP?

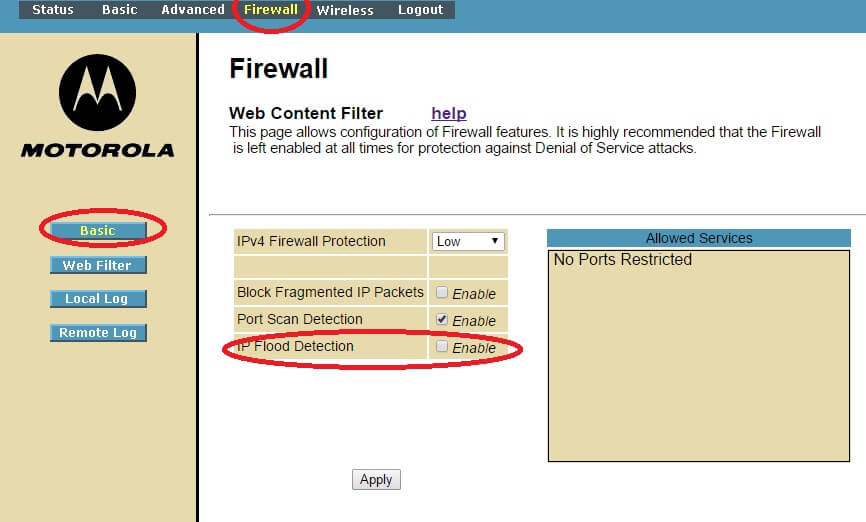

Per disattivare il rilevamento delle inondazioni IP, è possibile andare alla pagina delle impostazioni del firewall e disabilitare o deselezionare l’opzione di rilevamento delle inondazioni IP.

3. Qual è il comando di inondazione ping?

Il comando Ping Flood può essere utilizzato per testare le prestazioni della rete in carico pesante. Richiede l’accesso al root per eseguire o è possibile utilizzare il comando “sudo” per eseguirlo come superuser. Il comando invia un gran numero di pacchetti il più rapidamente possibile.

4. Come funziona un attacco di alluvione ping?

Un diluvio ping è un attacco di negazione del servizio in cui l’attaccante sopraffà un dispositivo mirato con pacchetti Echo-Request ICMP. Questo fa sì che l’obiettivo diventa inaccessibile al traffico normale. Quando il traffico di attacco proviene da più dispositivi, diventa un attacco di negazione del servizio distribuito (DDoS).

5. Dovrei abilitare il rilevamento delle inondazioni IP?

È meglio evitare di accendere il rilevamento delle inondazioni IP e invece assicurarsi che le impostazioni di sicurezza del router siano accurate. La capacità di eseguire un diluvio ping dipende dagli aggressori conoscendo l’indirizzo IP del bersaglio.

6. Cosa succede se qualcuno attacca il tuo IP?

Se qualcuno conosce il tuo indirizzo IP, può usarlo per cogliere informazioni preziose, compresa la tua posizione e l’identità online. Potrebbero potenzialmente hackerare il tuo dispositivo o rubare la tua identità. Modificare il tuo indirizzo IP può aiutare a mitigare questo problema.

7. Dovrei accendere il rilevamento delle inondazioni IP?

Abilitare il rilevamento delle inondazioni IP potrebbe influire negativamente sulle prestazioni del router e rallentare in modo significativo la rete. È meglio evitare di accendere questa funzione e garantire l’accuratezza delle impostazioni di sicurezza del router.

8. È male avere una perdita IP?

Avere trapelato il tuo indirizzo IP non dovrebbe essere una delle maggiori preoccupazioni. Potrebbe comportare la ricezione di spam o l’accesso limitato a determinati servizi. In casi estremi, un hacker potrebbe impersonarti. Tuttavia, modificare il tuo indirizzo IP può risolvere il problema.

9. Il ping è illegale?

Sì, l’invio di pacchetti di richieste di eco ICMP Ping in grandi importi a computer, router o computer singoli collegati a qualsiasi rete è considerato illegale.

10. Il ping è lo stesso di un attacco DDoS?

Sì, un attacco di alluvione ping, noto anche come un attacco di alluvione ICMP, è una forma di attacco DDoS. Implica l’invio di un gran numero di richieste di eco ICMP (ping) per sopraffare il dispositivo destinatario.

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cos’è l’attacco di alluvione IP

Un popolare attacco di negazione del servizio è quello di inondare un server pubblico con richieste di connessione da indirizzi IP di origine non valida o inesistente. L’intento di questo attacco è quello di utilizzare gli slot disponibili per le richieste di connessione e quindi negare l’accesso legittimo dal completamento.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Come faccio a disattivare le inondazioni IP

COSÌ…. Come faccio a disattivare il rilevamento delle inondazioni IP Ho trovato un assist on-line come segue: immettere http: // 192.168.0.1 nella barra degli indirizzi. Nella pagina di stato, fare clic su Firewall. Nella pagina del firewall, disabilita/deseleziona il rilevamento delle inondazioni IP.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il comando di inondazione ping

Inonda una rete usando il ping per testare le prestazioni

È possibile utilizzare il ping alluvione per testare le prestazioni della rete in carico pesante. L’opzione Ping Flood -F richiede la root per eseguire. Altrimenti, applica sudo al tuo comando ping per inondare un host. Questo comando invia un gran numero di pacchetti il prima possibile.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Come funziona un attacco di alluvione ping

Un diluvio ping è un attacco di negazione del servizio in cui l’attaccante tenta di sopraffare un dispositivo mirato con i pacchetti Echo-Request ICMP, facendo sì che l’obiettivo diventa inaccessibile al traffico normale. Quando il traffico di attacco proviene da più dispositivi, l’attacco diventa un DDO o un attacco di negazione del servizio distribuito.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Dovrei abilitare il rilevamento delle inondazioni IP

È meglio evitare di attivare questa funzione e ricontrollare che le impostazioni di sicurezza del router sono accurate. La capacità di eseguire un diluvio ping dipende dagli aggressori conoscendo l’indirizzo IP del bersaglio.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cosa succede se qualcuno attacca il tuo IP

Il tuo indirizzo IP è essenziale per l’invio e la ricezione di informazioni online. Ma se un hacker conosce il tuo indirizzo IP, può usarlo per afferrare informazioni preziose, tra cui la tua posizione e l’identità online. Usando queste informazioni come punto di partenza, potrebbero hackerare il tuo dispositivo o rubare la tua identità, solo per i principianti.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Dovrei accendere il rilevamento delle inondazioni IP

Molti router offrono un "Prevenzione delle inondazioni IP" opzione che può essere impegnata manualmente; Tuttavia, ciò potrebbe avere un impatto negativo sulle prestazioni del tuo router e rallentare in modo significativo la rete. È meglio evitare di attivare questa funzione e ricontrollare che le impostazioni di sicurezza del router sono accurate.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È male avere una perdita IP

No, non dovresti preoccuparti se qualcuno ha il tuo indirizzo IP. Se qualcuno ha il tuo indirizzo IP, potrebbe inviarti spam o limitare il tuo accesso a determinati servizi. In casi estremi, un hacker potrebbe essere in grado di impersonarti. Tuttavia, tutto ciò che devi fare per risolvere il problema è cambiare il tuo indirizzo IP.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Il ping è illegale

È illegale di inondazioni del ping, è illegale inviare pacchetti di richieste di eco ICMP di ping in enormi quantità al computer di destinazione, al router mirato e ai singoli computer collegati a qualsiasi rete.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Sta ping a alluvione ddos

L’attacco di alluvione del ping, comunemente chiamato attacco di inondazione ICMP, è una forma di attacco DDo.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È un’alluvione del ping uguale a un attacco DDoS

L’attacco di alluvione del ping, comunemente chiamato attacco di inondazione ICMP, è una forma di attacco DDo.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Dovrei disattivare il mio indirizzo IP

Utilizzando l’indirizzo IP, i computer possono ricevere informazioni. Tuttavia, gli indirizzi IP possono anche essere utilizzati per tracciare la posizione approssimativa dell’utente e l’attività Web, quindi nascondersi è un must se si desidera rimanere privati online.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Perché l’inoltro IP dovrebbe essere disabilitato

L’host remoto ha abilitato l’inoltro IP. Un aggressore può sfruttarlo per instradare i pacchetti attraverso l’host e potenzialmente bypassare alcuni firewall / router / filtro NAC. A meno che l’host remoto non sia un router, si consiglia di disabilitare l’uso IP.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È spaventoso se qualcuno ha il tuo indirizzo IP

Dovrei essere preoccupato se qualcuno ha il mio indirizzo IP no, non dovresti preoccuparti se qualcuno ha il tuo indirizzo IP. Se qualcuno ha il tuo indirizzo IP, potrebbe inviarti spam o limitare il tuo accesso a determinati servizi. In casi estremi, un hacker potrebbe essere in grado di impersonarti.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Dovrei avere paura se qualcuno ha il mio IP

Non è un problema se qualcuno vede il tuo indirizzo IP a meno che non abbia intenzione di fare qualcosa di illegale con esso. Potrebbero impersonarti, rubare le tue informazioni, individuare il tuo indirizzo di casa o inviarti spam o malware. Il modo più semplice per evitarlo è modificare il tuo indirizzo IP con una VPN.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È male se il mio indirizzo IP è visibile

Se qualcuno ha il tuo indirizzo IP, potrebbe inviarti spam o limitare il tuo accesso a determinati servizi. In casi estremi, un hacker potrebbe essere in grado di impersonarti. Tuttavia, tutto ciò che devi fare per risolvere il problema è cambiare il tuo indirizzo IP.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È male se il mio indirizzo IP è esposto

Il tuo indirizzo IP è essenziale per l’invio e la ricezione di informazioni online. Ma se un hacker conosce il tuo indirizzo IP, può usarlo per afferrare informazioni preziose su di te. Usandolo come punto di partenza in un attacco più ampio, potrebbero hackerare il tuo dispositivo o intercettare il traffico online, solo per cominciare.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qualcuno può spiare su di me con il mio indirizzo IP

Poiché il tuo indirizzo IP fornisce i siti Web e le informazioni di app sulla posizione della tua rete, proprio su chiunque sia un esperto di tecnologia può utilizzare queste informazioni per tracciare dove sei. E purtroppo, è difficile dire se qualcuno ti sta spiando tramite il tuo IP o no.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Come è trapelato il mio IP

Quando usi una VPN, nasconde il tuo ISP DNS originale sotto il DNS VPN anonimo. Ma a volte, quando gli utenti chiedono al DNS di aprire un sito Web, bypassa l’indirizzo IP della VPN e accede direttamente all’indirizzo IP ISP dell’utente, causando quella che viene chiamata perdita DNS.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Puoi andare in prigione per DDO

L’uso dei servizi di booter e di stress per condurre un attacco DDoS è punibile ai sensi della legge sulla frode e gli abusi del computer (18 U.S.C. § 1030) e può provocare una o una combinazione delle seguenti conseguenze: convulsioni di computer e altri dispositivi elettronici. Arresto e procedimento penale.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto tempo vai in prigione per DDO

Anche l’uso di servizi di booter e stresser viola questo atto. Se sei stato ritenuto colpevole di causare danni intenzionali a un computer o server in un attacco DDoS, potresti essere accusato di una pena detentiva fino a 10 anni. Se ritieni di essere vittima di un attacco DDoS, dovresti chiedere una consulenza legale il prima possibile.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È ping of death ddos

Un attacco Ping of Death (POD) è una forma di attacco DDoS in cui un aggressore invia al dispositivo destinatario semplici richieste di ping come pacchetti IP frammentati che sono sovradimensionati o malformati. Questi pacchetti non aderiscono al formato dei pacchetti IP quando rimontati, portando a errori di memoria/memoria e crash di sistema.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Puoi ddos semplicemente facendo ping un server

Un diluvio ping è un attacco di negazione del servizio in cui l’attaccante tenta di sopraffare un dispositivo mirato con i pacchetti Echo-Request ICMP, facendo sì che l’obiettivo diventa inaccessibile al traffico normale. Quando il traffico di attacco proviene da più dispositivi, l’attacco diventa un DDO o un attacco di negazione del servizio distribuito.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È illegale la minaccia ddos

La partecipazione a Distributed Denial of Service Attacks (DDoS) e DDoS-For Hire è illegale. L’FBI e altre forze dell’ordine indagano sugli attacchi DDoS come crimini informatici.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Come fai a sapere se il tuo indirizzo IP viene monitorato

Non c’è modo di sapere chi sta eseguendo il tuo indirizzo IP attraverso qualsiasi tipo di servizio di ricerca IP. Potrebbe essere la tua banca, il tuo agente immobiliare o un adolescente esperto di tecnologia che è anche un hacker. È possibile essere rintracciati da qualcuno – uno stalker, un investigatore o persino un criminale, il tuo indirizzo IP.

[/WPREMARK]