Giovanni può rompere la password?

Riepilogo di “può John lo Ripper crack qualsiasi password?”

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cosa posso rompere con John the RipperCasi d’uso per Giovanni lo Ripper. Ora che capisci le diverse modalità di John, diamo un’occhiata ad alcuni casi d’uso. Useremo John per rompere tre tipi di hash: una password NTLM di Windows, una password ombra Linux e la password per un file Zip. Cache

[/WPREMARK]

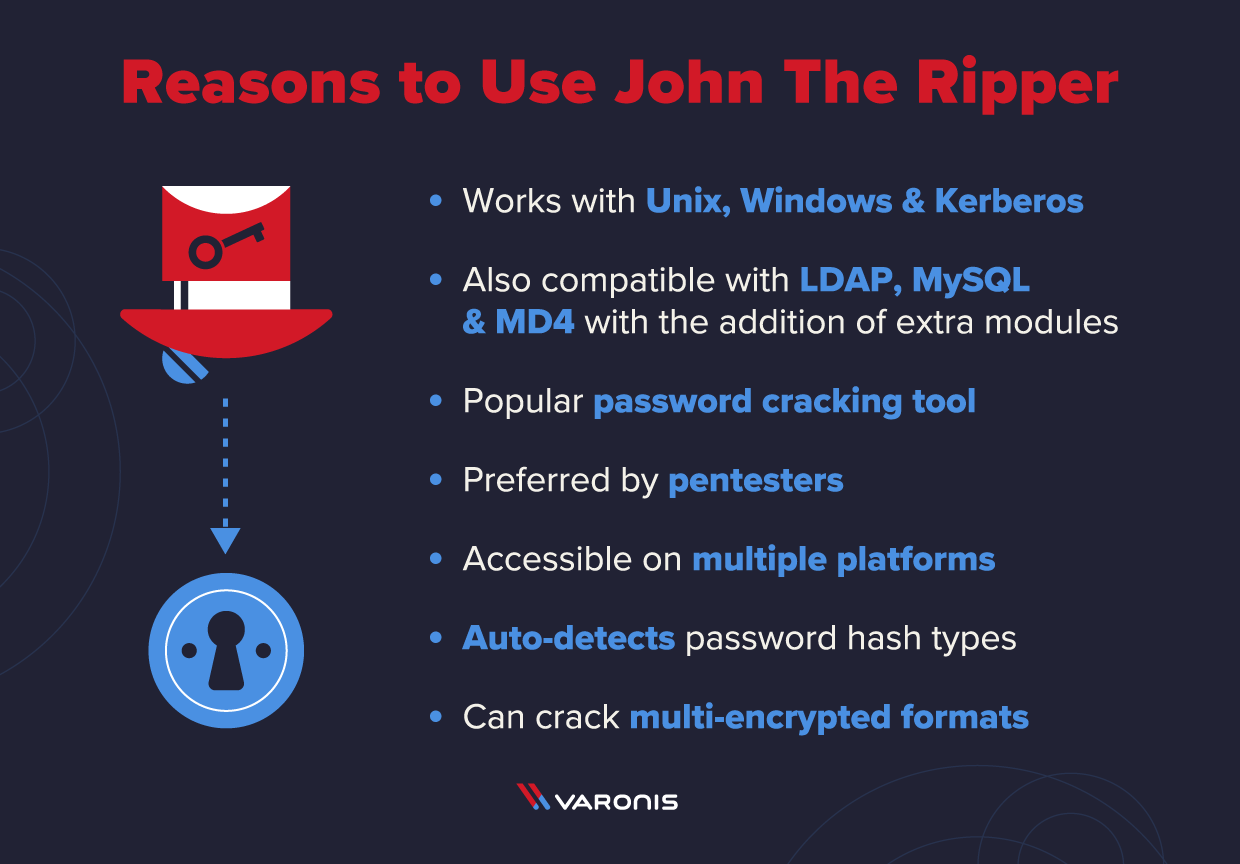

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che tipo di attacchi di password può eseguire John lo SquartatoreJohn lo Ripper è uno strumento di cracking di password popolare che può essere utilizzato per eseguire attacchi di forza bruta utilizzando diverse tecnologie di crittografia e liste di parole utili. È spesso ciò che i tester della penna e gli hacker etici usano per trovare le vere password dietro hash. Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto tempo ci vuole per rompere una password su John the Ripper"Singola crepa" La modalità funziona in genere prelevate da un secondo a un giorno (a seconda del tipo e del numero di hash password).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Dove ha messo Giovanni lo Squartatore$ John/John.vaso

Le password crollate verranno stampate sul terminale e salvate nel file chiamato $ John/John. Pot (nella documentazione e nel file di configurazione per John, "$ John" si riferisce a John’s "Directory home"; Quale directory dipende davvero da come hai installato John).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Gli hacker usano John the RipperJohn the Ripper (JTR) è uno strumento software open source gratuito utilizzato dagli hacker, sia etico che in altro modo, per il cracking della password. Il software viene generalmente utilizzato in un ambiente univ/linux e mac OS X in cui può rilevare password deboli.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il cracker della password più veloce del mondoHashcat

Hashcat – Il cracker della password più veloce per rompere password complesse. Hashcat si identifica come lo strumento di cracking password più veloce del mondo. Autorizzata con l’accelerazione della GPU, supera Giovanni lo Squartatore in termini di velocità.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che è meglio hashcat o John the RipperHashcat e Giovanni lo Squartatore hanno entrambi i loro casi d’uso. Hashcat ha un supporto molto migliore per il cracking della GPU mentre JTR è migliore per diversi tipi di hash. Sono sicuro di aver perso molti dettagli specifici poiché i miei test non erano molto accurati. Dipende da te quale strumento è migliore.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il vantaggio di John the RipperUn popolare cracker di password offline è John lo Ripper. Questo strumento consente ai professionisti della sicurezza di rompere le password, indipendentemente da password crittografate o hash, codici di autenticazione dei messaggi (Mac) e Mac basati su hash (HMAC) o altri artefatti del processo di autenticazione.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password migliore più difficile da decifrareUna password forte è una parola o una frase unica che un hacker non può facilmente indovinare o rompere. Ecco i tratti principali di una password affidabile e sicura: lunga almeno 12 caratteri (più a lungo, meglio è). Ha una combinazione di lettere, numeri, punteggiatura e simboli speciali maiuscole e minuscole.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È hashcat migliore di John the RipperHashcat e Giovanni lo Squartatore hanno entrambi i loro casi d’uso. Hashcat ha un supporto molto migliore per il cracking della GPU mentre JTR è migliore per diversi tipi di hash. Sono sicuro di aver perso molti dettagli specifici poiché i miei test non erano molto accurati. Dipende da te quale strumento è migliore.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Chi è gli hacker più spaventosiI 10 migliori hacker più famosi di All Timekevin Mitnick. Una figura seminale nell’hacking americano, Kevin Mitnick ha iniziato la sua carriera da adolescente.Anonimo.Adrian Lamo.Albert Gonzalez.Ma

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cosa posso rompere con John the Ripper

Casi d’uso per Giovanni lo Ripper. Ora che capisci le diverse modalità di John, diamo un’occhiata ad alcuni casi d’uso. Useremo John per rompere tre tipi di hash: una password NTLM di Windows, una password ombra Linux e la password per un file Zip.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che tipo di attacchi di password può eseguire John lo Squartatore

John lo Ripper è uno strumento di cracking di password popolare che può essere utilizzato per eseguire attacchi di forza bruta utilizzando diverse tecnologie di crittografia e liste di parole utili. È spesso ciò che i tester della penna e gli hacker etici usano per trovare le vere password dietro hash.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto tempo ci vuole per rompere una password su John the Ripper

"Singola crepa" La modalità funziona in genere prelevate da un secondo a un giorno (a seconda del tipo e del numero di hash password).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Dove ha messo Giovanni lo Squartatore

$ John/John.vaso

Le password crollate verranno stampate sul terminale e salvate nel file chiamato $ John/John. Pot (nella documentazione e nel file di configurazione per John, "$ John" si riferisce a John’s "Directory home"; Quale directory dipende davvero da come hai installato John).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Gli hacker usano John the Ripper

John the Ripper (JTR) è uno strumento software open source gratuito utilizzato dagli hacker, sia etico che in altro modo, per il cracking della password. Il software viene generalmente utilizzato in un ambiente univ/linux e mac OS X in cui può rilevare password deboli.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il cracker della password più veloce del mondo

Hashcat

Hashcat – Il cracker della password più veloce per rompere password complesse. Hashcat si identifica come lo strumento di cracking password più veloce del mondo. Autorizzata con l’accelerazione della GPU, supera Giovanni lo Squartatore in termini di velocità.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che è meglio hashcat o John the Ripper

Hashcat e Giovanni lo Squartatore hanno entrambi i loro casi d’uso. Hashcat ha un supporto molto migliore per il cracking della GPU mentre JTR è migliore per diversi tipi di hash. Sono sicuro di aver perso molti dettagli specifici poiché i miei test non erano molto accurati. Dipende da te quale strumento è migliore.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il vantaggio di John the Ripper

Un popolare cracker di password offline è John lo Ripper. Questo strumento consente ai professionisti della sicurezza di rompere le password, indipendentemente da password crittografate o hash, codici di autenticazione dei messaggi (Mac) e Mac basati su hash (HMAC) o altri artefatti del processo di autenticazione.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password migliore più difficile da decifrare

Una password forte è una parola o una frase unica che un hacker non può facilmente indovinare o rompere. Ecco i tratti principali di una password affidabile e sicura: lunga almeno 12 caratteri (più a lungo, meglio è). Ha una combinazione di lettere, numeri, punteggiatura e simboli speciali maiuscole e minuscole.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È hashcat migliore di John the Ripper

Hashcat e Giovanni lo Squartatore hanno entrambi i loro casi d’uso. Hashcat ha un supporto molto migliore per il cracking della GPU mentre JTR è migliore per diversi tipi di hash. Sono sicuro di aver perso molti dettagli specifici poiché i miei test non erano molto accurati. Dipende da te quale strumento è migliore.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Chi è gli hacker più spaventosi

I 10 migliori hacker più famosi di All Timekevin Mitnick. Una figura seminale nell’hacking americano, Kevin Mitnick ha iniziato la sua carriera da adolescente.Anonimo.Adrian Lamo.Albert Gonzalez.Matthew Bevan e Richard Pryce.Jeanson James Ancheta.Michael Calce.Kevin Poulsen.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Chi ha gli hacker più forti

Cina

Cina. Cina registrata 12.9 milioni di violazioni nel 2021, un miglioramento significativo negli Stati Uniti (212.4 milioni), Iran (156.1 milione) e India (86.6 milioni) in termini di sicurezza digitale. La dimensione del mercato cinese della sicurezza informatica era di $ 8.64 miliardi nel 2021, fino a $ 1.3 miliardi o 17% dal 2020.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password più hackerata

USA – Top 20 più usata passwordspassword.123456.123456789.12345678.1234567.password1.12345.1234567890.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password numero 1 più utilizzata

Top 10 password più comuni123456789.12345678.1234567.Password1.12345.1234567890.1234.QWERTY123.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Gli hacker usano Hashcat

Esempio: “Le violazioni di password complesse sono in aumento poiché gli hacker usano Hashcat come mezzo per crackare password utilizzando hash noti. Questo è un hacking di livello successivo che va oltre il semplice imbottitura delle credenziali nei campi di nome utente/password su applicazioni Web.”

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È illegale usare Hashcat

Lo strumento è perfettamente legale da utilizzare per l’uso educativo sui propri sistemi informatici. Usa lo strumento come un’arma offensiva, alias “Hacking” del sistema di qualche altro ed è un crimine. Possiedo un piede di porco e un artiglio di un gatto.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i vantaggi e gli svantaggi di Giovanni Ripper

Le caratteristiche più importanti di utilizzo.Velocità di funzionamento.Supporta innumerevoli hash.Funziona su numerosi sistemi operativi.È open source, quindi gratuito per l’uso.Eccellente ad hashes di rilevamento automatico.Continua a svilupparsi.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password più debole del mondo

È meglio evitare di utilizzare queste password e se stai già utilizzando una di queste o qualcosa di simile, si consiglia di cambiarle immediatamente.123456.12345678.123456789.12345.1234567.parola d’ordine.1Password.ABC123.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password peggiore del mondo

Le 20 migliori password peggiori del 2022 – sono le tue nell’elenco123456.123456789.Qwerty.Parola d’ordine.12345.12345678.111111.1234567.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Chi è il miglior hacker sulla terra

I primi 18 hacker etici più famosi nella Murphy mondiale.Matthew Bevan e Richard Pryce.Jeanson James Ancheta.Michael Calce.Julian Assange.Gary McKinnon.Adrian Lamo.Aaron Swartz.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Perché gli hacker non vengono mai catturati

Gli hacker useranno spesso software sicuro come un server proxy per nascondere la propria identità e incanalare le loro comunicazioni attraverso molti paesi diversi al fine di eludere il rilevamento. Altre tecnologie come Tor e la crittografia consentono loro di aggiungere più livelli per mascherare la loro identità.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Chi è dio degli hacker

| Kevin Mitnick | |

|---|---|

| Mitnick nel 2010 | |

| Nato | Kevin David Mitnick, 6 agosto 1963 Van Nuys, California, U.S. |

| Nazionalità | americano |

| Altri nomi | The Condor, The Darkside Hacker |

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Chi è l’hacker più spaventoso

Kevin Mitnick detiene il titolo come hacker più famoso del mondo di sempre, con questo titolo risalente al 1995 dal Dipartimento di Giustizia degli Stati Uniti. Kevin Mitnick ha iniziato a hackerare in tenera età. Ha fatto irruzione nel regno dell’attenzione del pubblico negli anni ’80 dopo aver violato il comando di difesa nordamericano (NORAD).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quale password non può essere hackerata

Una password forte è una parola o una frase unica che un hacker non può facilmente indovinare o rompere. Ecco i tratti principali di una password affidabile e sicura: lunga almeno 12 caratteri (più a lungo, meglio è). Ha una combinazione di lettere, numeri, punteggiatura e simboli speciali maiuscole e minuscole.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password più rara a 4 cifre

(Sebbene, come riconosce la genetica dei dati, probabilmente non dovresti uscire e scegliere “8068” ora che si tratta di informazioni pubbliche.) A completare i cinque inferiori sono “8093”, “9629”, “6835” e “7637”, che quasi sono quasi rari.

[/WPREMARK]