Può Giovanni lo Squarta Crack Wifi?

Riepilogo dell’articolo: Giovanni Can Crack Wifi può?

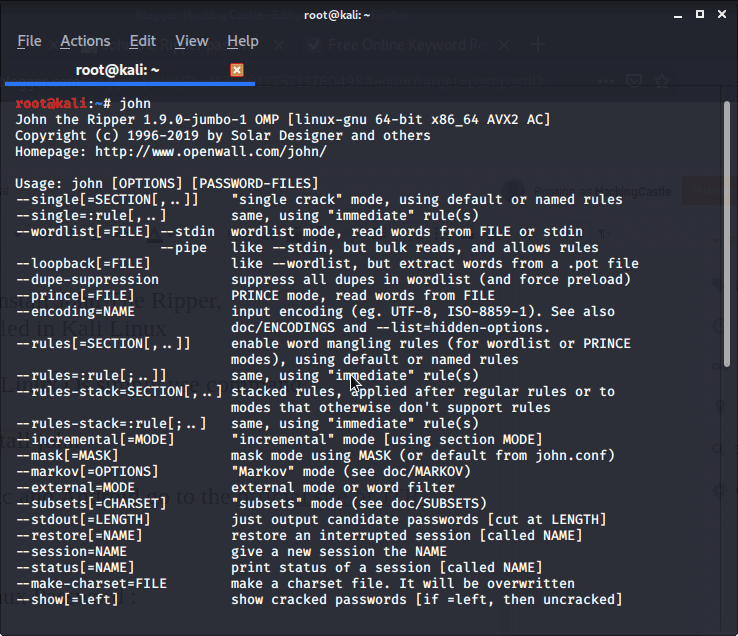

– John lo Ripper è uno strumento potente usato principalmente per cracking password.

– Ha modalità diverse come la modalità crack singola, la modalità Wordlist e la modalità incrementale.

– John lo Ripper può rompere vari tipi di hash, tra cui password NTLM di Windows, password ombra Linux e password per file ZIP.

– È uno strumento sicuro ed efficace per cracking di password, compresi quelli per file crittografati.

– I vantaggi di Giovanni lo Squartatore includono facilità d’uso, velocità di funzionamento, supporto per numerosi hash, compatibilità con diversi sistemi operativi e sviluppo continuo.

– In media, ci vogliono solo due secondi per rompere una password di 11 caratteri composta da numeri.

– Quanto tempo ci vuole per rompere una password utilizzando la modalità “singola crack” di John The Ripper dipende dal tipo e dal numero di hash password.

– L’uso di metodi o strumenti di cracking della password per accedere alla password di qualcun altro è illegale e può portare ad accuse penali.

– Le migliori password sono quelle che includono una combinazione di lettere, numeri e simboli maiuscole e minuscole sono lunghe almeno otto caratteri e non usano frasi o parole comuni.

– La scelta tra Hashcat e Giovanni lo Squartatore dipende dai requisiti specifici e dai tipi di hash presi di mira.

Domande:

1. Cosa può essere rotto usando John the Ripper?

2. Può John The Ripper Crack Web Web Passwords?

3. È John The Ripper Safe?

4. Quali sono i vantaggi e gli svantaggi di Giovanni Ripper?

5. Quanto tempo impiega un hacker per rompere una password?

6. Quanto tempo ci vuole per rompere una password usando John the Ripper?

7. La password è illegale?

8. È illegale crack password?

9. Qual è la password migliore che è difficile da rompere dagli hacker?

10. Che è meglio, Hashcat o John lo Squartatore?

Risposte:

1. John lo Ripper può rompere vari tipi di hash, tra cui password NTLM di Windows, password ombra Linux e password per file ZIP.

2. Sì, John lo Squartatore può essere utilizzato per rompere le password del sito Web confrontando l’hash con un elenco noto di potenziali corrispondenze.

3. Sì, John lo Squartatore è uno strumento sicuro e affidabile per crackare le password, compresi quelli per i file crittografati.

4. I vantaggi di Giovanni lo Squartatore includono facilità d’uso, velocità di funzionamento, supporto per numerosi hash, compatibilità con diversi sistemi operativi e sviluppo continuo. Gli svantaggi non sono menzionati nell’articolo.

5. In media, ci vogliono solo due secondi per rompere una password di 11 caratteri composta da numeri.

6. Il tempo necessario per rompere una password utilizzando la modalità “Single Crack” di John the Ripper dipende dal tipo e dal numero di hash password.

7. L’uso di un metodo di cracking della password per accedere alla propria password è legale, ma utilizzare tali metodi o strumenti per ottenere l’accesso non autorizzato alla password di qualcun altro è illegale e può portare ad accuse penali.

8. Sì, è illegale decifrare password senza un’adeguata autorizzazione ai sensi della legge federale, in quanto comporta un accesso non autorizzato al computer o al dispositivo di qualcun altro.

9. Le migliori password sono quelle che includono una combinazione di lettere, numeri e simboli maiuscole e minuscole sono lunghe almeno otto caratteri e non usano frasi o parole comuni.

10. La scelta tra Hashcat e Giovanni lo Squartatore dipende dai requisiti specifici e dai tipi di hash presi di mira. Entrambi hanno i loro casi d’uso, con Hashcat che ha un migliore supporto per il cracking della GPU e John lo Squartatore è migliore per diversi tipi di hash.

Nota: le risposte fornite qui si basano sulle informazioni fornite nel riepilogo e potrebbero non coprire tutti i dettagli o le prospettive.

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Cosa posso rompere con John the Ripper

Casi d’uso per Giovanni lo Ripper. Ora che capisci le diverse modalità di John, diamo un’occhiata ad alcuni casi d’uso. Useremo John per rompere tre tipi di hash: una password NTLM di Windows, una password ombra Linux e la password per un file Zip.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Può john the spper crack web password

Cracking password

Le modalità primarie di Giovanni dello Ripper per crack sono la modalità singola crack, la modalità Wordlist e incrementale. La modalità crack singola è la modalità più veloce e migliore se si dispone di un file di password completo da crack. La modalità WordList confronta l’hash con un elenco noto di potenziali corrispondenze di password.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È John The Ripper Safe

John lo Ripper è un buon strumento per rompere le password per un file zip Sì, John lo Squartatore è un buon strumento per rompere le password di un file zip, file di parole, password crittografata di qualsiasi file . Uno dei migliori strumenti di sicurezza che possono essere utilizzati per rompere le password è John lo Ripper.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i vantaggi e gli svantaggi di Giovanni Ripper

Le caratteristiche più importanti di utilizzo.Velocità di funzionamento.Supporta innumerevoli hash.Funziona su numerosi sistemi operativi.È open source, quindi gratuito per l’uso.Eccellente ad hashes di rilevamento automatico.Continua a svilupparsi.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto tempo impiega un hacker per rompere una password

In media ci vogliono solo un hacker due secondi per rompere una password di 11 caratteri che utilizza solo i numeri. Ma se si lancia alcune lettere superiori e migeriginose, quel numero cambia, portando l’hacker 1 minuto per hackerare una password di sette caratteri.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto tempo ci vuole per rompere una password su John the Ripper

"Singola crepa" La modalità funziona in genere prelevate da un secondo a un giorno (a seconda del tipo e del numero di hash password).

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] La password è illegale

Sotto te.S. Leggi statali e federali, possono essere aggiunte più accuse a seconda di ciò che gli attori delle minacce fanno una volta che ottengono un accesso non autorizzato. In breve, utilizzare un metodo di cracking della password per accedere alla propria password è legale. L’uso di questi metodi o strumenti per accedere alla password di qualcun altro può portare ad accuse penali.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È illegale crack password

Secondo la legge federale, l’accesso non autorizzato del computer o del dispositivo di un’altra persona può essere motivo di accuse penali. Ciò include indovinare la password di qualcuno e anche solo usare un account da cui qualcuno ha inavvertitamente dimenticato di disconnettersi.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password migliore che è difficile da rompere dagli hacker

Seleziona una combinazione di lettere, numeri e simboli maiuscole e minuscole per le password. Non utilizzare mai password comuni come “123456”, “Password” o “Qwerty.”Assicurati che le tue password siano lunghe almeno otto caratteri. Le password con più caratteri e simboli sono più difficili da indovinare.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che è meglio hashcat o John the Ripper

Hashcat e Giovanni lo Squartatore hanno entrambi i loro casi d’uso. Hashcat ha un supporto molto migliore per il cracking della GPU mentre JTR è migliore per diversi tipi di hash. Sono sicuro di aver perso molti dettagli specifici poiché i miei test non erano molto accurati. Dipende da te quale strumento è migliore.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password migliore più difficile da decifrare

Una password forte è una parola o una frase unica che un hacker non può facilmente indovinare o rompere. Ecco i tratti principali di una password affidabile e sicura: lunga almeno 12 caratteri (più a lungo, meglio è). Ha una combinazione di lettere, numeri, punteggiatura e simboli speciali maiuscole e minuscole.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Per quanto tempo gli hacker vanno in prigione

Penalità penali sotto il CFAA

| Offesa | Penalità (pena detentiva) |

|---|---|

| Ottenere le informazioni sulla sicurezza nazionale | Prima convinzione: fino a 10 anni Seconda condanna: fino a 20 anni |

| Accesso a un computer per frodare e ottenere valore | Prima condanna: fino a cinque anni Seconda condanna: fino a 10 anni |

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È illegale il wifi bruto

È un attacco di forza bruta illegale La legalità di un attacco di forza bruta è dettata dall’intento. In altre parole, se stai tentando di accedere maliziosamente a un account utente o una rete di organizzazione per causare danni attraverso le motivazioni finanziarie o di altro tipo, allora è illegale.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il dispositivo più difficile da hackerare

Phonesbittium più sicuro mobile mobile 2c. Il primo dispositivo nell’elenco della maggior parte dei telefoni sicuri è il mobile Bittium Tough 2C.K-iPhone-Uno dei telefoni più sicuri.Telefoni più sicuri: Solarin da Sirin Labs.Tra i telefoni più sicuri – Purism Librem 5.Sirin Labs Finney U1.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quanto velocemente un hacker può rompere una password

In media ci vogliono solo un hacker due secondi per rompere una password di 11 caratteri che utilizza solo i numeri. Ma se si lancia alcune lettere superiori e migeriginose, quel numero cambia, portando l’hacker 1 minuto per hackerare una password di sette caratteri.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Gli hacker usano Hashcat

Esempio: “Le violazioni di password complesse sono in aumento poiché gli hacker usano Hashcat come mezzo per crackare password utilizzando hash noti. Questo è un hacking di livello successivo che va oltre il semplice imbottitura delle credenziali nei campi di nome utente/password su applicazioni Web.”

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] È illegale usare Hashcat

Lo strumento è perfettamente legale da utilizzare per l’uso educativo sui propri sistemi informatici. Usa lo strumento come un’arma offensiva, alias “Hacking” del sistema di qualche altro ed è un crimine. Possiedo un piede di porco e un artiglio di un gatto.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quale password non può essere hackerata

Una password forte è una parola o una frase unica che un hacker non può facilmente indovinare o rompere. Ecco i tratti principali di una password affidabile e sicura: lunga almeno 12 caratteri (più a lungo, meglio è). Ha una combinazione di lettere, numeri, punteggiatura e simboli speciali maiuscole e minuscole.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la password più debole del mondo

È meglio evitare di utilizzare queste password e se stai già utilizzando una di queste o qualcosa di simile, si consiglia di cambiarle immediatamente.123456.12345678.123456789.12345.1234567.parola d’ordine.1Password.ABC123.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Posso segnalare un hacker all’FBI

Se tu o la tua organizzazione siete vittima di un’intrusione di rete, una violazione dei dati o un attacco di ransomware, contattare l’ufficio di campo dell’FBI più vicino o segnalarlo su suggerimenti.FBI.Gov.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quale percentuale di hacker viene catturata

5%

Solo il 5% dei criminali informatici viene arrestato per i loro crimini, il che dimostra quanto sia difficile per le forze dell’ordine arrestare e perseguire questi trasgressori.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] In che modo gli hacker abusano del Wi-Fi pubblico

Hotspot canaglia

I criminali informatici hanno creato un punto Wi-Fi, di solito con un nome molto simile all’hotspot legittimo, per indurre le persone a connettersi alla loro rete. Se convochi nell’hotspot di Rogue, l’hacker può intercettare i tuoi dati o iniettare malware nel tuo dispositivo. Questo si apre in una nuova finestra.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qualcuno può dirottare wi-fi

Utilizzando una tecnica chiamata DNS (Domain Name Server) dirottamento, gli hacker possono violare la sicurezza della tua casa Wi -Fi e potenzialmente causare un grande danno. Possono reindirizzare il tuo traffico a un sito Web gestito da loro, facendoti inarcere di dare involontariamente il numero della tua carta di credito o le credenziali di accesso di Facebook a un criminale.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Che codice utilizza la maggior parte degli hacker

PHP, C, C+, SQL, Python e Ruby sono i linguaggi di programmazione di base che gli hacker etici usano.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quale telefono usa Elon Musk

Ti sei mai chiesto quali marchi di telefoni vengono utilizzati dalle persone più importanti nella tecnologia. Industria come Bill Gates Elon Musk o Jeff. Bezos. Scopriamo la risposta Jeff Bezos

[/WPREMARK]