Quali sono 5 tipi di sicurezza informatica?

Riepilogo dell’articolo: tipi e domini della sicurezza informatica

Domanda 1: Quali sono i 3 principali tipi di sicurezza informatica?

I 3 principali tipi di sicurezza informatica sono la sicurezza della rete, la sicurezza del cloud e la sicurezza fisica. La sicurezza della rete implica la protezione dei sistemi operativi e dell’architettura di rete, che include protocolli di rete, firewall, punti di accesso wireless, host e server.

Domanda 2: Quali sono i 5 elementi essenziali della sicurezza informatica?

I 5 elementi chiave di un moderno quadro di sicurezza informatica sono: identificare, proteggere, rilevare, rispondere e recuperare.

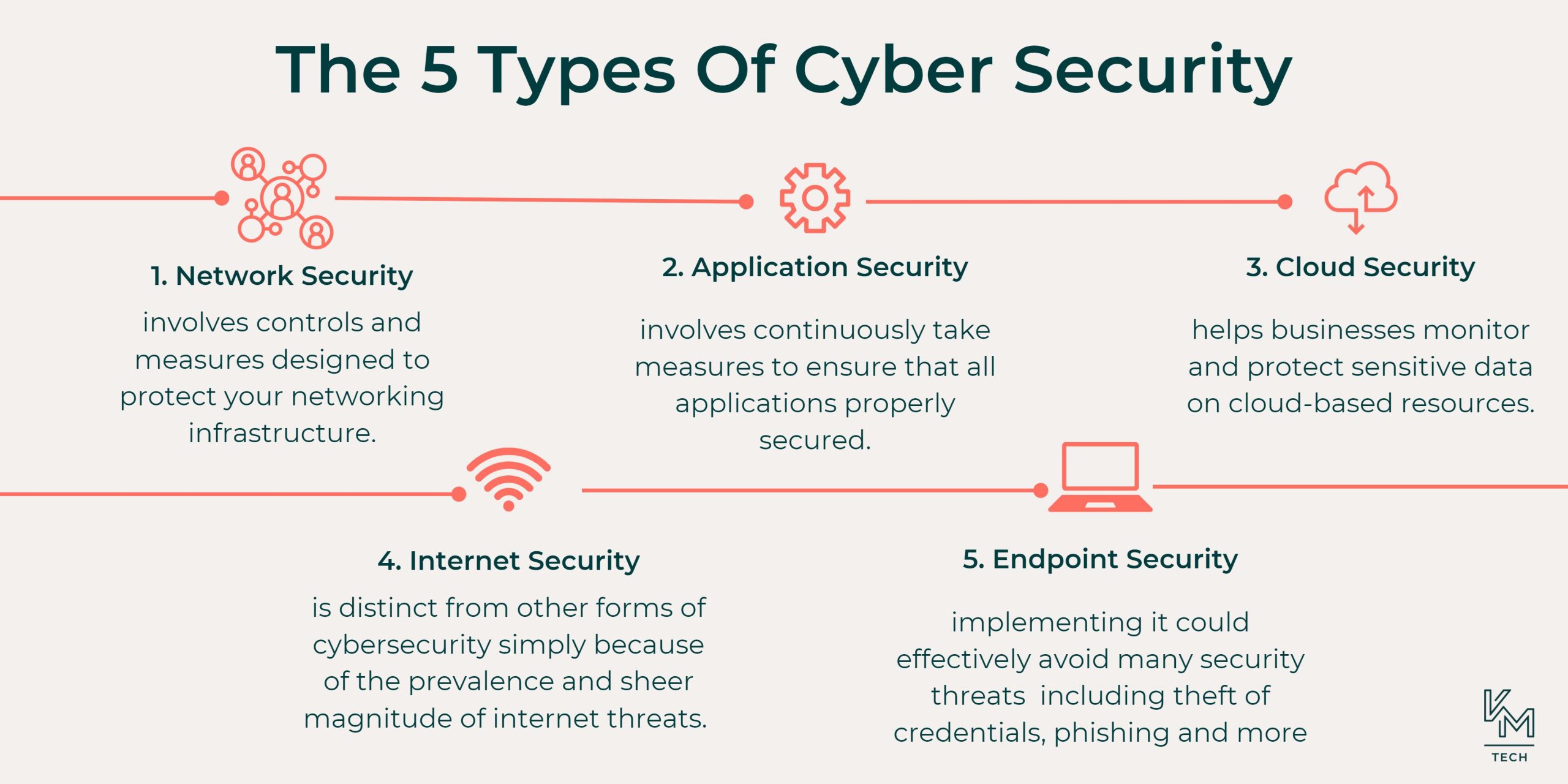

Domanda 3: Quali sono i tipi comuni di sicurezza informatica?

La sicurezza informatica può essere divisa in sette pilastri principali: sicurezza della rete, sicurezza del cloud, sicurezza endpoint, sicurezza mobile, sicurezza dell’IoT, sicurezza delle applicazioni e zero trust.

Domanda 4: Quali sono le 7 fasi della sicurezza informatica?

Le 7 fasi del ciclo di vita dell’attacco informatico sono ricognizioni, armi, consegna, sfruttamento, installazione, comando e controllo e azioni sugli obiettivi.

Domanda 5: quali sono le 10 forme di sicurezza informatica?

I 10 passaggi per la sicurezza informatica sono: regime di gestione dei rischi, configurazione sicura, sicurezza della rete, gestione dei privilegi degli utenti, istruzione e consapevolezza degli utenti, gestione degli incidenti, prevenzione dei malware e monitoraggio.

Domanda 6: Quali sono i 4 settori della sicurezza informatica?

I quattro settori della sicurezza informatica sono il dominio fisico, il dominio logico, il dominio dei dati e il dominio dell’applicazione.

Domanda 7: Quali sono gli 8 settori della sicurezza informatica?

Gli otto domini CISSP sono la gestione della sicurezza e dei rischi, la sicurezza delle attività, l’architettura e l’ingegneria della sicurezza, la sicurezza delle comunicazioni e la sicurezza della rete, la gestione dell’identità e dell’accesso, la valutazione e i test della sicurezza, le operazioni di sicurezza e la sicurezza dello sviluppo del software.

Domanda 8: Quali sono i maggiori problemi di sicurezza informatica?

Alcuni dei maggiori problemi e sfide della sicurezza informatica includono estorsione ransomware, minacce di terze parti cloud, malware mobile, tergicristalli e malware distruttive, armamento di strumenti legittimi, vulnerabilità zero-day nelle catene di approvvigionamento e attacchi globali alle imprese.

Domanda 9: Quali sono i 10 settori della sicurezza informatica?

I 10 settori della sicurezza informatica sono pratiche di gestione della sicurezza, sistemi di controllo degli accessi e metodologia, sicurezza delle telecomunicazioni e networking, crittografia, architettura e modelli di sicurezza, sicurezza delle operazioni, sicurezza per lo sviluppo di sistemi e sicurezza fisica.

Domanda 10: Quali sono i sei elementi della sicurezza informatica?

I sei elementi della sicurezza informatica sono la sicurezza delle applicazioni, la sicurezza delle informazioni, la pianificazione del ripristino di emergenza, la sicurezza della rete, la sicurezza degli utenti finali e la sicurezza operativa.

Domanda 11: Quali sono i 7 domini di sicurezza?

I 7 domini di sicurezza sono il dominio utente, il dominio della workstation, il dominio LAN, il dominio LAN-to-WAN, il dominio di accesso remoto, il dominio WAN e il dominio di sistema/applicazione. Ogni dominio può essere un potenziale bersaglio per gli aggressori se mancano o falliscono.

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 3 principali tipi di sicurezza informatica

I 3 principali tipi di sicurezza informatica sono la sicurezza della rete, la sicurezza del cloud e la sicurezza fisica. I sistemi operativi e l’architettura di rete costituiscono la sicurezza della rete. Può includere protocolli di rete, firewall, punti di accesso wireless, host e server.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 5 elementi essenziali della sicurezza informatica

5 Elementi chiave di un moderno Framework Identify della sicurezza informatica.Proteggere.Rilevare.Rispondere.Recuperare.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i tipi comuni di sicurezza informatica

Può essere diviso in sette pilastri principali: sicurezza della rete. La maggior parte degli attacchi si verificano sulla rete e le soluzioni di sicurezza della rete sono progettate per identificare e bloccare questi attacchi.Sicurezza del cloud.Sicurezza dell’endpoint.Sicurezza mobile.Sicurezza IoT.Sicurezza dell’applicazione.Zero fiducia.

Cache

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le 7 fasi della sicurezza informatica

7 Fase del Lifeciclerecnaisserica di Cyber Attack. La fase preliminare di qualsiasi attacco informatico vede l’attore della minaccia raccogliere intelligenza e ricerche sui loro obiettivi.Arma.Consegna.Sfruttamento.Installazione.Comando e controllo.Azioni sugli obiettivi.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le 10 forme di sicurezza informatica

10 passaggi per il regime di gestione della sicurezza informatica. Valuta i rischi per le informazioni e i sistemi della tua organizzazione incorporando un regime di gestione del rischio adeguato.Configurazione sicura.Sicurezza della rete.Gestione dei privilegi degli utenti.Istruzione e consapevolezza degli utenti.Gestione degli incidenti.Prevenzione del malware.Monitoraggio.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 4 settori della sicurezza informatica

Quali sono le parti del dominio informatico il dominio fisico.Il dominio logico.Il dominio di dati.Il dominio dell’applicazione e.Il dominio utente.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono gli 8 settori della sicurezza informatica

Quali sono gli 8 domini CISSP di sicurezza e gestione dei rischi.Sicurezza delle attività.Architettura di sicurezza e ingegneria.Comunicazione e sicurezza della rete.Gestione dell’identità e accesso.Valutazione e test della sicurezza.Operazioni di sicurezza.Sicurezza dello sviluppo del software.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono la più grande sicurezza informatica

I maggiori problemi e le sfide della sicurezza informatica nell’estorsione del 2023Ransomware.Cloud minacce di terze parti.Malware mobile.Tergicristalli e malware distruttivo.Arma di strumenti legittimi.Vulnerabilità zero-day nelle catene di approvvigionamento.Attacchi globali alle imprese.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 10 settori della sicurezza informatica

I 10 settori di gestione della sicurezza della sicurezza; sistemi e metodologia di controllo degli accessi; sicurezza delle telecomunicazioni e networking; crittografia; architettura e modelli di sicurezza; sicurezza delle operazioni; sicurezza delle applicazioni e dei sistemi; sicurezza fisica;

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i sei elementi della sicurezza informatica

Diversi elementi della sicurezza informatica: sicurezza delle applicazioni.Informazioni di sicurezza.Pianificazione del recupero di emergenza.Sicurezza della rete.Sicurezza dell’utente finale.Sicurezza operativa.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 7 domini di sicurezza

Sono i seguenti: dominio utente, dominio workstation, dominio LAN, dominio LAN-to-WAN, dominio di accesso remoto, dominio WAN e dominio di sistema/applicazione. Ognuno di questi domini è visto come portali per gli aggressori se mancano o falliscono.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le 3 principali minacce alla sicurezza informatica oggi

Minacce cyber e consulenti permalware, phishing e ransomware.Rilevamento, risposta e prevenzione degli incidenti.Condivisione delle informazioni.Garantire le reti.Minacce persistenti avanzate.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la regola numero uno della sicurezza informatica

Tratta tutto come se fosse vulnerabile

La prima regola della sicurezza informatica è trattare tutto come se fosse vulnerabile perché, ovviamente, tutto è vulnerabile. Ogni corso di gestione del rischio, esame di certificazione di sicurezza e mentalità di audit sottolinea sempre che non esiste un sistema sicuro al 100%.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 10 tipi comuni di minacce informatiche

Quali sono i 10 tipi più comuni di cyber attacchimalware.Attacchi di negazione del servizio (DOS).Phishing.Spoofing.Attacchi basati sull’identità.Attacchi di iniezione del codice.Attacchi della catena di approvvigionamento.Minacce da parte di insider.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i sei concetti di sicurezza di base

I sei concetti di sicurezza di base che devono essere coperti dai test di sicurezza sono: riservatezza, integrità, autenticazione, disponibilità, autorizzazione e non ripudio.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 4 fondamenti della sicurezza

Esistono quattro principali principi di sicurezza delle informazioni: riservatezza, integrità, disponibilità e non ripudio.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la più grande minaccia di sicurezza informatica per gli Stati Uniti

Top 10 minacce di sicurezza informatica: ingegneria sociale.Esposizione di terze parti.Errori di configurazione.Scarsa igiene informatica.Vulnerabilità cloud.Vulnerabilità del dispositivo mobile.Internet delle cose.Ransomware.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Ciò che pone il rischio più alto nella sicurezza informatica

1) Attacchi di phishing

Gli attacchi di phishing si verificano quando un utente malintenzionato finge di essere un contatto affidabile e attira un utente a fare clic su un collegamento dannoso, scaricare un file dannoso o dare loro accesso a informazioni sensibili, dettagli dell’account o credenziali.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è il rischio maggiore per la sicurezza informatica

Quali sono i principali tipi di attacco di minacce di sicurezza informatica.Attacchi di ingegneria sociale.Attacchi della catena di approvvigionamento del software.Minacce persistenti avanzate (APT) Distribuite Denial of Service (DDOS) Man-in-the-Middle Attack (MITM) Attacchi di password.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Qual è la regola d’oro della sicurezza informatica

Usa sempre un firewall e un software antivirus aggiornato! Non condividere mai il tuo nome o password con nessuno! Non condividere mai le informazioni personali (indirizzo, telefono, nome della scuola, club sportivo). Sii educato e tratta gli altri nel modo in cui vorresti essere trattato!

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le 8 minacce cyber comuni

All’interno delle migliori minacce informatiche cyber. Il ransomware è malware progettato per utilizzare la crittografia per forzare l’obiettivo dell’attacco per pagare una domanda di riscatto.Malware.Attacchi senza fila.Phishing.Attacco man-in-the-middle (MITM).App dannose.Denial of Service Attack.Exploit zero-day.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le tre C di sicurezza

The 3Cs of Best Security: blog completo, consolidato e collaborativo – Check Point Blog.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le 4 C in sicurezza

Questi quattro livelli sono sicurezza del codice, sicurezza dei container, sicurezza dei cluster e sicurezza cloud. Facciamo un tuffo profondo in ciascuna delle C per capirle meglio e rispondiamo anche ad alcune delle domande più domande sui 4C.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono le 3 P di sicurezza

Come una squadra di calcio o calcio, la sicurezza ha anche due formazioni che devono essere continuamente gestite. Una formazione prevede la protezione delle risorse e dei dati digitali di un’azienda.

[/WPREMARK]

[wppremark_icon icon = “quote-left-2-solid” width = ” 32 “altezza =” 32 “] Quali sono i 3 importanti concetti di sicurezza chiave

Tre concetti di sicurezza di base importanti per le informazioni su Internet sono la riservatezza, l’integrità e la disponibilità. I concetti relativi alle persone che usano tali informazioni sono autenticazione, autorizzazione e non receduzione.

[/WPREMARK]